| Grundlagen Computernetze |

Prof. Jürgen Plate |

Twisted-Pair-Verkabelung und Netzplanung

Stecker und Buchsen

|

|

|

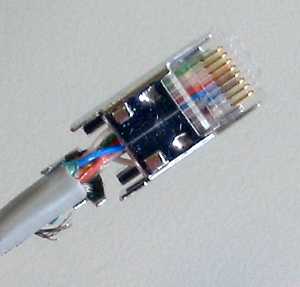

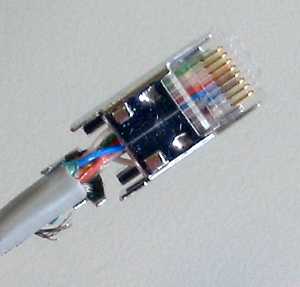

RJ45-Stecker zum

Aufpressen der Kabeladern

(Twisted-Pair-Stecker) |

RJ45-Einbaudose (Unterputz/Kabelkanal) |

RJ45-Buchse zum Einlöten |

Steckerbelegung und Adernfarben

Der Standard DIN EN 50173 regelt die Kabelbelegung zumindest bei Kupferkabeln in

Netzen. Es gibt vier Kabelpaare:

Blick in die Buchse

Paar 1 Pins 4, 5

Paar 2 Pins 1, 2

Paar 3 Pins 3, 6

Paar 4 Pins 7, 8

- Token Ring verwendet die Paare 1 und 3

- 10BaseT verwendet die Paare 2 und 3 (ebenso 100BaseTX)

- 100BaseT4 und VG-Anylan verwenden alle Paare

- ISDN verwendet die Paare 1 und 3

- ATM verwendet die Paare 2 und 4

- TP-PMD verwendet die Paare 2 und 4

- AS 400 verwendet das Paar 1

- IBM 3270 verwendet das Paar 2

Pin-Numerierung von Stecker und Kabel

Adernfarben

Hier gibt es zwei Belegungen (die aber bis auf die Farben zum gleichen Ergebnis

führen). Man muß sich nur an einen der beiden Standards halten, damit man

nicht durcheinander gerät. Normales 100BaseT- und 10BaseT-Kabel kommt mit den

Adern an den Pins 1, 2, 3 und 6 aus. Die Pins 4, 5, 7 und 8 werden für

100BaseT4+ benötigt.

Standard EIA/TIA-T568A-Belegung:

| Pin |

Farbe |

| 1 |

Weiß/Grün |

| 2 |

Grün |

| 3 |

Weiß/Orange |

| 4 |

Blau |

| 5 |

Weiß/Blau |

| 6 |

Orange |

| 7 |

Weiß/Braun |

| 8 |

Braun |

|

Standard EIA/TIA-T568B-Belegung:

(Diese scheint die verbreitetste zu sein.)

| Pin |

Farbe |

| 1 |

Weiß/Orange |

| 2 |

Orange |

| 3 |

Weiß/Grün |

| 4 |

Blau |

| 5 |

Weiß/Blau |

| 6 |

Grün |

| 7 |

Weiß/Braun |

| 8 |

Braun |

|

Die Belegung ist grundsätzlich eins zu eins an beiden Steckern. Auf Dosen

ist die Belegung aufgedruckt (bzw. die LSA-Klemmen sind einfach in der

entsprechenden Farbe markiert). Die Kabelfarben kennzeichnen die verdrillten

Adernpaare, die Paare müssen eingehalten werden.

Crossoverkabel

Crossoverkabel dienen zur Verbindung zweier Hubs. Auf diese Weise kann man die

Zahl der verfügbaren Rechneranschlüsse erhöhen. Beachten Sie aber, daß sich

nur eine begrenzte Zahl von Hubs kaskadieren lassen.

Anschlußbelegung der Twisted-Pair-Unterputz-Kanaleinbaudose

In der Regel wird das Fabrikat Telegärtner MJ45 LFS 8/8 verwendet. Die

Darstellung zeigt die Draufsicht (anschlusseitig) der Dose. Die obere

Klemmenreihe ist für die linke Dose, die untere Klemmenreihe für die rechte

Dose. Beim Standardnetz sind nur vier Kabeladern pro Dose anzuschliessen (Pins

1,2, 3 und 6, siehe oben).

Anschlußbelegung der Twisted-Pair-Stecker für Hub und Computer

Y-Kabel

Y-Kabel sind spezielle Kabel, mit denen man ein voll ausgebautes RJ-45-Kabel,

also eines, bei dem alle 4 Paare des Kabels angeschlossen sind, als

Verbindungsleitung für zwei Endgeräte benutzen kann. Sinn des Ganzen ist, daß

man nur ein Twisted-Pair-Kabel mit 8 Adern verlegen muß, um zwei Computer (oder

andere Geräte) anschließen zu können.

An Ihrem Hub belegen Sie zwei Ports, die dann per Y-Kabel auf ein Kabel geleitet

werden, das zu einem Verteilungspunkt (Dose im Büro) verlegt ist. Von dort wird

mit einem weiteren Y-Kabel zu Ihren Endgeräten verteilen.

Schema der Verbindung:

Verdrahtung des Kabels:

100Base-T4 und 1000BaseT

100Base-T4 und 1000BaseT nutzen im Gegensatz zu 10BaseT alle 4 Adernpaare. Die

Steckerbelegung ist dann:

und das Crossover-Kabel wird folgendermaßen verdrahtet:

RJ-45-Stecker crimpen

|

Zuerst sollten Sie alles Benötigte

bereitlegen. Für eine TP-Verbindung braucht man das Kabel, zwei

Knickschutzhüllen, zwei Crimpstecker, eine Crimpzange, ein scharfes

Messer, einen Schraubenzieher und eine Kabelschere oder einen

Seitenschneider. |

| Schieben Sie die Knickschutzhülle auf das

Kabel. Dann entfernen Sie ca. 2 cm der Isolierung. Oft ist an der

Crimpzange ein entsprechendes Werkzeug vorhanden. Achten Sie darauf, die

Abschirmung und die Adern nicht zu verletzen. |

|

|

Nun öffnen Sie vorsichtig die Abschirmfolie

und klappen Sie diese hinten. Danach ordnet man die Kabelpaare parallel

entsprechend der Adernbelegung nebeneinander an.

Halten Sie die die Kabel etwa 10 mm von der Isolierung entfernt parallel

fest und schneiden Sie alle Adern ca. 4 mm vor den Fingern ab. Ab da

sollten Sie die Adern weiter festhalten. Die Länge der freiliegenden

isolierten Adern muß zwischen 10 mm und 14 mm liegen. Manche

Steckertypen haben einen kleinen, rechteckigen Plastikschlitten als

Montagehilfe beiliegen. In diesem Fall werden die Kabel zuerst in den

Schlitten eingeschoben und danach abgeschnitten. |

Schieben Sie die Kabel in den RJ45-Stecker

(das Steckersichtfenster zeigt nach oben), und zwar solange, bis die

Kabel bündig am Steckerabschluß sitzen. Sollte sich beim

hineinschieben eine Ader verkanten, alles nochmal herausziehen und neu

versuchen. Bei der Schlittenvariante führen Sie den Schlitten mit den

Adern in den Stecker ein und stellen Sie sicher, daß alle Adern bis

nach ganz vorne durchgeschoben werden.

Beim nicht abgeschirmten Stecker: Während Sie Kabel und Stecker mit der

einen Hand festhalten, schieben Sie mit dem Schraubenzieher die

Abschirmung vorsichtig rechts und links neben die Adern in den Stecker

(nicht zu tief). Damit wird ein stabilerer Sitz des Steckers und eine

optimale Verbindung zwischen der Stecker- und Kabelmasse erreicht. Die

einzelnen Adern müssen erkennbar sein, wenn man von vorne auf den

Stecker schaut. |

|

|

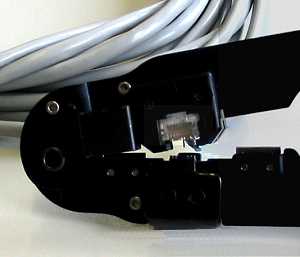

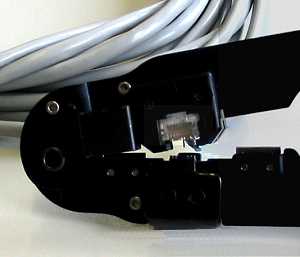

Der Stecker wird vorsichtig in die

Crimpzange eingeführt (er paßt nur in einer Richtung) und bis zum

Anschlag hineingeschoben. Jetzt pressen Sie die Crimpzange einmal kräftig

zusammen (soweit es geht), lösen sie wieder und ziehen den Stecker

heraus. Beim nicht-abgeschirmten Stecker schieben Sie noch die

Knickschutzhülle auf den Stecker.

Nun sind die Litzen des Kabels fest mit dem Stecker verpreßt und

gleichzeitig die Isolierung aufgetrennt worden - wie die folgende

Schemazeichnung zeigt.

|

| Beim abgeschirmten Stecker werden die beiden

Metallzungen der Abschirmung mit einer Flachzange vorsichtig um das

Kabel herumgebogen und festgedrückt. Achten Sie auf guten Kontakt mit

der Abschirmung des Kabels. Dann kann auch hier die Knickschutzhülle

aufgeschoben werden. |

|

|

Das Kabel sollte jetzt fertig sein und man

kann es testen. Das fertige Kabel wird mit einem Kabeltester überprüft,

indem auf die eine Seite der entsprechende Adapter aufgesteckt und das

andere Kabelende in den Tester gesteckt wird. Zur Not reicht auch ein

Durchgangsprüfer. |

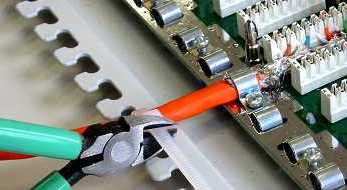

Auflegen der Kabel am Patchfeld/an der Dose

In der Regel werden bei den Dosen zwei Varianten verwendet, entweder mit herkömmlichen

Schraubklemmen oder mit LSA-Klemmen. Zur Schraubklemmen-Variante ist nicht viel

zu sagen. Die Kabel werden abisoliert und die Abschirmung zurückgeschlagen.

Anschließend wird auch die Isolierung der einzelnen Adern auf ca. 5 mm Länge

entfernt und jede Ader einzeln in die Klemme eingeführt und verschraubt.

"LSA" steht für "löt-, schraub- und abisolierfrei". Bei

diesem Verbindungsverfahren wird zum Auflegen ein spezielles Werkzeug verwendet.

Mit dem LSA-Auflegewerkzeug werden die einzelnen Adern an der Dose oder am

Patchpanel aufgelegt. Damit wird jede Ader in einen Schlitz gequetscht und das

überstehende Ende abgeschnitten. So kann eine Dose zuverlässig in wenigen

Minuten angeschlossen werden.

Netz-Verkabelung

Grundlegendes

Derzeit rüsten viele Unternehmen ihr Ethernet um. Der erste und meist teuerste

Schritt auf diesem Weg ist die Neuverkabelung mit Twisted-Pair-Leitungen. Danach

können weitere Maßnahmen ergriffen werden. Die klassische Maßnahme, das 'Bridging',

wurde in Koax-Netzen häufig eingesetzt und lebt heute in den sogenannten 'Switches'

weiter. Das Aufteilen eines Netzes in mehrere Teilnetze, auch 'Collision

Domains' genannt, läßt nicht mehr jedes Datenpaket zu jeder Station gelangen;

es können so viele Transaktionen gleichzeitig stattfinden, wie Collision

Domains im Netz vorhanden sind - im Extremfall (Switch) ist jeder Hub-Anschluß

einer eigenen Collision Domain zugeordnet. An die Switch-Anschlüsse können in

der Regel wieder gewöhnliche Repeating Hubs angeschlossen werden; Switching

kann so nach und nach im Netz eingeführt werden, um die Collision Domains immer

weiter zu verkleinern - bis im Idealfall jedem Rechner ein privates Segment zur

Verfügung steht.

Switches sind heute nicht teuerer als Hubs, daher spricht alles für eine

Strukturierung des Netzes mit Switches. In einem Peer-to-Peer-Netz (z. B. Unix

oder auch Windows ab 95) ohne zentrale Server genügt meistens ein reiner

10BaseT-Switch. Gibt es einige, wenige Server, so kann der Server über mehrere

Ethernet-Segmente parallel mit dem Switch verbunden werden, so daß der

Datenverkehr zwischen Server und Netz gebündelt wird. Es gibt auch Switches mit

einem oder mehreren 100-MBit-Anschlüssen. Diese können an den oder die Server

angeschlossen werden, um alle Anwender im Netz deutlich schneller mit Daten zu

versorgen - ohne daß deren LAN-Adapter auch nur berührt werden müßten.

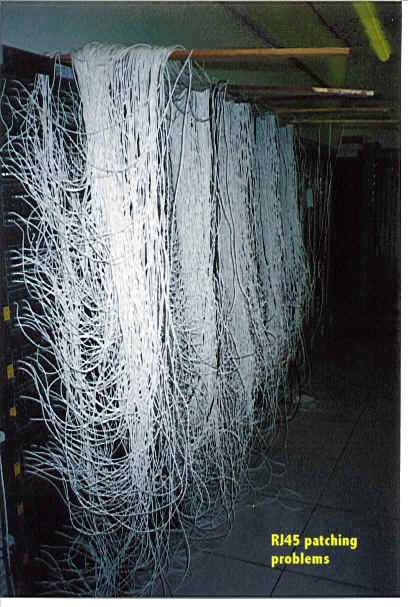

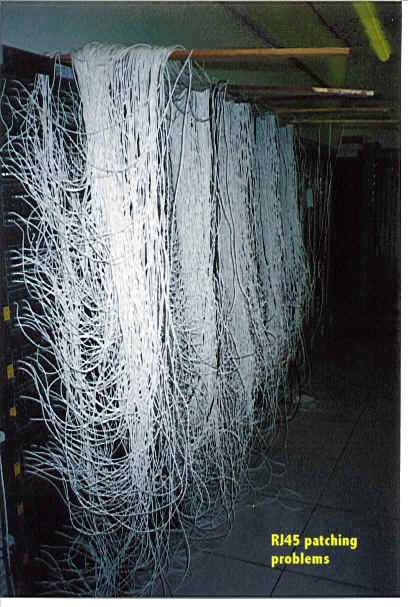

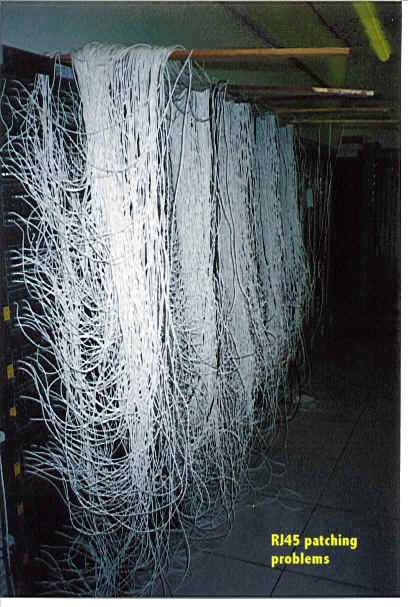

Da Twisted-Pair-Kabel heutzutage den Standard darstellen, sollte man auf

jeden Fall bei der Neuverkabelung gleich Cat-5-Kabel verwenden, um für die

Datenrate von 100 MHz gerüstet zu sein. Leider ist der verwendete RJ45-Stecker

relativ filigran. Neben der Zerbrechlichkeit der Stecker kommt es bei

Hochgeschwindigkeitsnetzen zu Problemen: Die Drähte und Kontakte werden über

eine kleine Strecke parallel geführt, wodurch die Wirkung der

Twisted-Pair-Kabel aufgehoben wird. Ein weiterer Kritikpunkt an der RJ45-Technik

ist die Einheitlichkeit der Dosen. Der Anwender am Arbeitsplatz kann nicht

erkennen, welchem Dienst die Dose zugeordnet ist (Netz, analogens Telefon, ISDN,

etc.). Selbst Farbkennzeichnung oder Beschriftung hindert viele Leute nicht

daran, 'es mal an der anderen Dose zu versuchen'. Und da kann die Rufspannung

analoger Telefone schon einmal einen Netzwerkadapter 'killen'.

10 MBit/s (IEEE 802.3) und 100 MBit/s (IEEE 802.3u) verwenden eine

Halbduplex-Übertragung über zwei Aderpaare. Bei einer Migration von 10 auf 100

MBit/s bleibt zumindest die Infrastruktur des Kabelnetzes bestehen. Demgegenüber

setzt Gigabit-Ethernet (IEEE 802.3ab) auf eine Vollduplex-Übertragung über

alle vier Paare. Zwar ermöglicht diese Technik die Verwendung der eigentlich

nur bis 100 MHz spezifizierten CAT-5-Kabel, dazu müssen die Komponenten

allerdings anders beschaltet werden.

Strukturen der Gebäudeverkabelung

Früher war eine "Bedarfsverkabelung" üblich. Die Netztechnik

bestimmte die Art der Verkabelung (Ethernet: busförmige Koaxverkabelung, FDDI:

ringförmig mit Lichtwellenleitern). Die Standorte der Rechner und Terminals

bestimmte die Netzausdehnung.

Heute gilt ganz klar die Prämisse: strukturierte Verkabelung. Die

Netztechnik hat sich an eine genormte Verkabelung anzupassen. Jeder Arbeitsplatz

bekommt automatisch eine Datennetzdose. Das bringt anfangs zwar höhere

Investitionskosten, ist aber zukunftssicher. Fehler wirken sich nur lokal aus,

denn jeder Anschluß hat sein eigenes Kabel.

Basis der heutigen Gebäudeverkabelung von Netzen sind die in den letzten

Jahren erarbeiteten Normen auf diesem Gebiet. Dabei gibt es im wesentlichen drei

grundlegende Normen, die für bestimmte geographische Regionen von Bedeutung

sind:

- EN 50173 (1995): Informationstechnik: Anwendungsneutrale

Verkabelungssysteme

- ISO/IEC 11801 (1995): Generic cabling for customer premises

- EIA/TIA 568 A/B (1994): Commercial building telecommunications cabling

standard

Die EN 50173 und die ISO/IEC 11801 haben im wesentlichen den gleichen Inhalt und

enthalten auch die gleichen Anforderungen an die Kabel und Komponenten. Die EN

50173 ist eine europäische Norm, während die ISO/IEC 11801 weltweit verwendet

wird. Die EIA/TIA-568 A/B wurde speziell für den nordamerikanischen Markt von

der dortigen Telekommunikationsindustrie entwickelt. Sie ist eigentliche keine

Norm, sondern lediglich eine Industrie-Spezifikation. Sie enthält auch

geringere Anforderungen bezüglich der Übertragungseigenschaften der Kabel als

die anderen Bestimmungen. In der EN 50173 wird ebenso wie in der ISO/IEC 11801

die Gebäudeverkabelung in vier Bereiche eingeteilt.

- den Primär- oder Campusbereich für die Verbindung der Gebäude eines

Standortes untereinander,

- den Sekundär- oder Steigbereich für die Verbindung der einzelnen Etagen

eines Gebäudes,

- den Tertiär- oder Horizontalbereich für die Verbindung der Anschlußeinheiten

wie die Wanddose mit dem Etagenverteiler und

- den Arbeitsplatzbereich für den Anschluß der Endgeräte an die Anschlußeinheiten.

In allen drei Bereichen der Inhouse-Verkabelung (oft auch Ebenen genannt) können

sowohl Verkabelungen mit symmetrischen Kupferkabel (Twisted Pair) und

-komponenten als auch mit Lichtwellenleiterkabel und -komponenten verwendet

werden. Im Campusbereich werden ausschließlich LWL-Kabel und -Komponenten

verwendet.

Campusverkabelung und Steigbereich

Auf Grund der größeren Übertragungsstrecken und dem steigenden Datenaufkommen

hat sich sowohl für den Campus- als auch für den Steigbereich die

Lichtwellenleiterverkabelung durchgesetzt. Im Außenbereich werden LWL-Außenkabel

mit Multimodefasern verwendet. Sollten Kabellängen von größer 2000 m

notwendig sein oder extrem hohe Datenraten anfallen, können ebenso Kabel mit

Singlemodefasern verwendet werden. Die Faseranzahl sollte in jedem Fall so

bemessen sein, daß zukünftiges Wachstum der Netzanforderungen erfüllt werden

kann. Als Faustregel sollte man 50% Reserve zum derzeitigen Bedarf addieren.

Werden also derzeit acht Fasern benötigt, sollte ein Kabel mit zwölf Fasern

verwendet werden.

Im Steigbereich werden meist LWL-Innenkabel, ebenfalls mit Multimodefasern,

eingesetzt. Dabei empfiehlt die EN 50173 die Verwendung von

62,5-Mikrometer-Multimodefasern. Multimodefasern mit 50 Mikrometern sind aber

ebenfalls zugelassen. Sind die Entfernungen klein (< 100 m) und die zu

erwartenden Datenraten pro Teilnehmer gering (< 10 Mb/s), so kann im

Steigbereich auch eine Verkabelung mit symmetrischen Kupferkabeln vorkommen.

Dabei sollte aber ein qualitativ hochwertiges System eingesetzt werden, da ein

Ausfall oder eine Überlastung in diesem Bereich schwerwiegende Konsequenzen für

das ganze Netz hat.

Horizontalverkabelung und Arbeitsplatzbereich

Im Horizontalbereich und für die Arbeitsplatzverkabelung werden zumeist

hochwertige, geschirmte symmetrische Kupferkabel und -komponenten eingesetzt, da

hier der Anschluß an viele einzelne Schnittstellen vorgenommen wird. Wird auch

im Horizontal- und Arbeitsplatzbereich mit Lichtwellenleitern (LWL) verkabelt,

stehen damit höhere Bandbreiten zur Verfügung und es lassen sich längere

Strecken realisieren. LWL-Verkabelung kann auch dann sinnvoll sein, wenn man

einfach die EMV-Immunität und die Übertragungssicherheit ausnutzen will. Die

Einführung von "Fiber-to-the-desk", der LWL-Verkabelung bis zum

Arbeitsplatz, ist wohl bald Realität. Es ist auch möglich, beispielsweise den

Steig- und den Horizontalbereich durchgehend mit LWL zu verkabeln, um damit

Etagenverteiler einzusparen. Man spricht dann von einer zentralisierten

Verkabelung.

Netzstrukturen

Die heutige Verkabelung wird im allgemeinen hierarchisch in einem physikalischen

Stern aufgebaut. Der Standortverteiler (auch: Hauptverteiler) als zentrale

Schaltstelle ist mit den Gebäudeverteilern in den einzelnen Gebäuden sternförmig

verkabelt. In den Gebäuden werden die Etagen- verteiler ebenfalls sternförmig

mit dem Gebäudeverteiler verkabelt. In der Horizontalebene schließlich findet

eine ebenfalls sternförmige Verkabelung der Anschlußeinheiten wie der Wanddose

mit dem Etagenverteiler statt. Als Verteiler zum Abschluß der Kabel werden Schränke

und Gestelle in 19"-Technik eingesetzt. 19"-Einschübe übernehmen in

diesen Schränken die Kabelbefestigung, die Speicherung einer Reservelänge, die

Unterbringung von Spleißkassetten (falls verwendet) und das Montieren der

Stecker und Kupplungen bzw. Buchsen auf den Verteilerfeldern. Werden nur

kleinere Faserzahlen benötigt, so können statt der 19"-Schränke die

kompakteren Wandverteiler eingesetzt werden.

Im Tertiärbereich werden zum Kabelabschluß Wand- und Bodentankdosen

verwendet. Diese Anschlußeinheiten übernehmen hier die Kabelbefestigung, die

Speicherung der Reservelänge und das Montieren der Buchsen bzw. Stecker und

Kupplungen. Sie bilden den Abschluß der diensteunabhängigen Verkabelung. Das

Endgerät (der PC, die Workstation, der Drucker, das Telefon, etc.) wird mit

konfektionierten Kabeln an die Wanddose oder den Bodentank angeschlossen. Die

Verteilung der Switch- oder Routerports auf die Endgerätedosen erfolgt über

ein Patchfeld. Es handelt sich dabei um ein Feld mit Netzwerk-Steckdosen (z. B.

RJ-45-Dosen), an welche die Kabel zu den Anschlußdosen in den einzelnen Rämen

angeschlossen sind. Die Verbindung zu den aktiven Komponenten erfolgt dann über

kurze Patchkabel.

Die logische Netzstruktur der Verkabelung hängt davon ab, wie die einzelnen

Netzwerkknoten miteinander kommunizieren. Darunter sind die Protokolle,

Zugriffsverfahren und Konventionen auf der elektronischen Ebene zu verstehen.

Die heute am weitest verbreiteten Standards für solche logischen Netzstrukturen

sind:

- ISDN nach DIN EN 50098 für bis zu 2 Mbit/s in einer sternförmigen

Verkabelung

- Ethernet nach IEEE 802.3 für 10 und 100 MHz Übertragungsbandbreite als

logischer Bus

- Token Ring nach IEEE 802.5 für 4 und 16 Mbit/s als logischer Ring

- FDDI bzw. TPDDI (PMD) nach ANSI X3T12 für bis zu 100 Mb/s als logischer (Doppel-)Ring

- ATM definiert im ATM-Forum für bis zu 622 Mbit/s

Für die Umsetzung von der logischen in die physikalische Netzstruktur haben

sich Netzwerkkonzentratoren etabliert. Hier werden alle wichtigen

Netzwerkaktivitäten zusammengefaßt, was auch die Verkabelung und die

Fehlersuche wesentlich erleichtert. Dadurch ist es möglich, beispielsweise das

Ethernet 10/100BaseT-Verfahren als logisches Bussystem in einer sternförmigen

Verkabelung zu realisieren.

Netzplanung

Aufgaben der Netzplanung

Festlegen der Netzstruktur, die den gewünschten Funktionen des EDV-Systems

gerecht wird.

- Umsetzen organisatorischer und topologischer Strukturen in die

Netzstruktur

- Berücksichtigung von Datenschutz, Betriebs- und Einbruchssicherheit

- Koordination mit Provider, Registrierungs- und Ressourcenvergabestellen

Netzwerkkomponenten, die zu berücksichtigen sind:

- Hubs, Bridges, Router, Gateways

- Paketfilter, Application Gateways

- Accounting- und Diagnosetools

- Anforderungen an eine Netzwerkverkabelung

- offen für verschiedene LAN-Techniken (heutige und zukünftige)

- herstellerunabhängig

- genügend Übertragungskapazität auch für die Zukunft

- zuverlässig, unempfindlich gegen Störeinflüsse

- wartungsarm

- wirtschaftlich gerechtfertigte Lösung

- Integration bestehender Installationen

- vorhandene Komponenten sollen einbindbar sein

Ein grosses oder mehrere kleine Netze?

Vorteile eines (grossen) zusammenhängenden Netzes:

- einheitliche Administration einfacher

- bei geringer Netzlast höchste Kommunikationsgeschwindigkeit zwischen

allen Rechnern

- Manche Protokolle funktionieren nur auf einem (logischen) Netzwerkstrang,

z. B.

- bootp: Booten von Rechnern über ein Netzwerk

- X-query: dynamisches Verbinden eines X-Terminals mit einer Workstation

- Anschluß von Diskless Clients

Nachteile eines zusammenhängenden Netzes:

- Bei Ethernet kommt jedes Paket an jedem Rechner vorbei. Die Netzlast

addiert sich also und Datenpakete können an allen Stellen des Netzes

gelesen werden.

- Eine einzelne fehlerhafte Komponente stört das ganze Netz.

Vorteile kleinerer Teilnetze:

- Administrationsverantwortung leicht delegierbar

- Bessere Lastverteilung

- Überwindung grösserer Entfernungen möglich

Nachteile kleiner Teilnetze:

- Höherer Administrationsaufwand: Vergabe von Netznummern, Aufsetzen von

Bridges/Routern und Routingtabellen

- Bei ungeschickter Vernetzung bilden Bridges/Router einen Flaschenhals.

Man sollte Netze nicht aufteilen, solange sie überschaubar sind und keine

Lastprobleme haben. Die Netze müssen aufgeteilt werden, wenn Last, Sicherheit

oder Topologie es erfordern. Beim Aufteilen ist auf möglichst kurze

Kommunikationswege zu achten. Die maximale Kabellänge und die Begrenzung der

hintereinander schaltbarer Komponenten spielt eine Rolle (max. 5 Hubs

hintereinander, max. 7 Bridges/Switches hintereinander).

Auch bei kleinen Netzen sollte ein eigener Serverraum eingeplant werden. Der

Serverraum sollte so plaziert sein, daß bei Netzerweiterungen die Verkabelung

unproblematisch bleibt. Vom Serverraum zu den Verteilern (Switches) sollte aus

Gründen der zukunftssicheren Verkabelung redundant ausgelegtes Cat-5-Kabel

(optional Glasfaserkabel) verlegt werden.

Auswahl der Verbindungskomponenten

Kabelarten:

* Primärbereich: Glasfaserverbindungen

* Sekundärbereich: Glasfaser- oder Twisted Pair-Verbindungen

* Tertiärbereich: Twisted Pair-Verbindungen

Repeater:

+ einfache Verbindung zweier Kabelsegmente gleicher Technologie

- keine Lasttrennung, nur Durchreichen von Paketen

Bridges:

+ Kopplung von Netzen verschiedener Technologie

- keine Lasttrennung bei Diensten, die auf Broadcasts basieren

Switches:

+ intelligente Kopplung, dadurch Lasttrennung

- keine Lasttrennung bei Diensten, die auf Broadcasts basieren

Router:

+ logische Trennung der Netze, getrennte Administration leichter möglich

+ Gesicherter Übergang durch Paketfilterung

- höherer Konfigurationsaufwand

Vergabe von IP-Nummern

Soll das Netz (evtl. später) an das Internet angeschlossen werden und die

IP-Nummern nach aussen sichtbar sein? Dann müssen global eindeutige IP-Nummern

beim Internet-Provider angefordert werden. Ansonsten verwendet man IP-Nummern für

ausschließlich interne Verwendung (gem. RFC 1918):

10.0.0.0 - 10.255.255.255 (ein Class-A-Netz)

172.16.0.0 - 172.31.255.255 (16 Class-B-Netze)

192.168.0.0 - 192.168.255.255 (256 Class-C-Netze)

Zum Anschluss dieser Netze an das Internet ist ein Router mit NAT und

IP-Maskierung nötig. Die interne Adressenverteilung erfolgt in jedem Fall

bevorzugt per DHCP-Protokoll (siehe unten), da in diesem Fall alle Clients

gleich konfiguriert werden können und nur soviel Adressen gebraucht werden wie

Rechner aktiv sind.

Vergabe von Domainnamen

Beantragt wird normalerweise eine Second-Level-Domain unterhalb von .de .com.

net .org. Die Vergabe erfolgt in der Regel durch den Provider - sofern die

Wunschdomain noch frei ist.

Vergabe von Rechnernamen

Sei netzmafia.de der benutzte Domainname. Dann sind gängige Aliase:

gate.netzmafia.de

mail.netzmafia.de

news.netzmafia.de

www.netzmafia.de

ftp.netzmafia.de

ns.netzmafia.de

Die Zuordnung der Rechnernamen kann erfolgen als:

- Flacher Namensraum, z. B.:

alpha.netzmafia.de

beta.netzmafia.de

gamma.netzmafia.de

delta.netzmafia.de

...

- Hierarchischer Namensraum, z. B.:

alpha.direktion.netzmafia.de

beta.direktion.netzmafia.de

...

alpha.vertrieb.netzmafia.de

...

alpha.entwicklung.netzmafia.de

...

Die Rechnernamen werden von mindestens zwei Nameservern verwaltet

(Ausfallsicherheit).

Beispiel einer Vorgabe zur Netzplanung

Beispiel-Szenario:

- Die Firma Netzmafia, Hard- und Softwareentwicklungen, möchte

Internet-Anschluß. Das Unternehmen sitzt in zwei Gebäuden:

- Gebäude 1: Geschäftsführung, Vertrieb, Verwaltung, Personalbüro

- Gebäude 2: Hardware-Entwicklung, Software-Entwicklung, Technik

- Alle Mitarbeiter sollen per E-Mail erreichbar sein und auf das WWW

zugreifen können.

- Die Firma betreibt einen WWW-Server, auf dem die Entwicklungsabteilungen

und der Vertrieb Informationen zur Verfügung stellen.

- Die Entwicklungsabteilungen stellen Patches und Treiber per FTP zur Verfügung.

- Die Hardware-Entwicklungsabteilung experimentiert gelegentlich mit

instabilen Netzwerkkomponenten, während die übrigen Abteilungen auf ein

zuverlässiges Netz angewiesen sind.

- Von sämtlichen Rechnern sollen regelmässig Backups angefertigt werden.

Lösung (e pluribus unum):

- Reservierung des Domainnamens netzmafia.de

- Anforderung eines kleinen Netzes, z. B. eine Class-C-Netzes (254 Knoten)

oder eines Class-C-Subnetzes (126, 62, 30 Knoten)

- Zuordnung der Namen:

gate.netzmafia.de 141.39.253.253

srv1.netzmafia.de 141.39.253.1

srv2.netzmafia.de 141.39.253.2

srv3.netzmafia.de 141.39.253.3

Dazu kommen noch Alias-Einträge:

ns.netzmafia.de gate.netzmafia.de

mail.netzmafia.de srv3.netzmafia.de

www.netzmafia.de srv3.netzmafia.de

ftp.netzmafia.de srv2.netzmafia.de

- Die übrigen Rechner erhalten interne IP-Nummer und können nur über

Proxies auf gate.netzmafia.de auf das Internet zugreifen.

Eingehende Mail gelangt über einen Mail-Proxy an den Mailserver. Von dort

aus erfolgt die Verteilung per IMAP oder POP3. Ausgehende Mail wird direkt über

den Mail-Proxy ins Internet verschickt. Der primäre Nameserver steht in Gebäude

2, der Secondary NS beim Provider. In Gebäude 2 ist zur Entlastung der

Standleitung jeweils ein DNS- und WWW-Cache installiert. Das Testnetz der

Hardwareabteilung ist abgetrennt, aber bei Bedarf manuell zuschaltbar.

An diesem Beispiel lassen sich einige Aufgaben des Netzwerk-Managements

feststellen:

- Planung der Protokoll-Konfiguration (Bezug der IP-Adresse über DHCP,

Festlegung des Gateways und DNS-Servers)

- Bei Windows-basierten Systemen muß noch für jeden Client festgelegt

werden, an welchem Fileserver er sich anmeldet und zu welcher Arbeitsgruppe

er gehört.

- Der Anschluß von Druckern und anderen Peripheriegeräten wurde im

Beispiel nicht berücksichtigt. Auch hier muß festgelegt werden, unter

welchem Pfad die Drucker angesprochen werden können.

- ähnlich dem Internet Domain Name System (DNS) sind auch andere

hierarchische Namensräume verfügbar, z. B. die Directory Services von

Novell (NDS) oder die Directory Services und Domänen von Windows 2000/XP.

- Nach der Grundinstallation ist dann noch die Vergabe von Benutzer- und

Zugriffsrechten nötig. Insbesondere die Zugriffsrechte auf bestimmte Geräte

sind oft Restriktionen im Dienste des Benutzers. Man denke z. B. an einen

freigegeben Drucker, der im Nachbargebäude steht. Die Benutzer würden in

der Regel vergeblich am lokalen Drucker nach ihren Ausdrucken suchen und

sich beschweren.

- Auf den Servern muß ggf. Backup-Software installiert und getestet werden.

Administrative Clients werden mit Software zur Netzwerküberwachung

eingerichtet.

Zusammen mit der Planung wird das Netz dokumentiert. Neben Angaben über die

Topologie sind auch alle Kabelwege, Standorte von Netzkomponenten (Hub, Switches,

Router, usw.), Server und Peripheriegeräten zu dokumentieren. Übersichtsgrafiken

lassen sich recht schnell mit speziellen Tools wie Visio (Microsoft) oder Acrix

(Autodesk) erstellen, für die Grafikbibliotheken mit speziellen Symbolen für

die Netzkomponenten erhältlich sind. Unter UNIX gibt es ein Tool namen 'tkinetd',

das die Rechner im Netz sucht und automatisch eine Grafik erzeugt. Die Standorte

der Komponenten und Dosen trägt man am besten auf der Kopie des Bauplans ein.

Testen der Verkabelung mit komerziellen Kabeltestern

Die meisten Netzverkabelungen setzen mittlerweile auf einer einheitlichen

physischen Infrastruktur auf die bestimmten Anforderungen genügen muß. Die

international wichtigsten Normen für Netzwerkverkabelungen sind: TIA 56813,

ISO/IEC 11801 und DIN/EN 50173. Die Normen unterscheiden verschiedene

Leistungsklassen der Netzwerkverkabelung: die TIA, die bekannten Kategorien Cat

3, Cat 5, Cat 5E, Cat 6 und Cat 7, und die ISO/IEC und EN die Klassen C, D, E

und F. Die höheren Leistungsklassen (Cat 6, Klassen E und F) existieren bislang

nur im Entwurf. Die Normen definieren verschiedene Verbindungsarten, englisch

"Link". Die Basie Link Definition schließt die Messkabel mit ein.

Inzwischen wird aber normkonform nur noch nach Permanent Link oder Channel

gemessen. Bei der Permanent-Link-Messung (PL) darf der Einfluss der Messkabel

nicht in die Messwerte eingehen. Damit belegt der Installateur seinem

Auftraggeber die Funktion genau der Strecke, die er installiert hat, üblicherweise

das fest verlegte Kabel inklusive der Dosen an beiden Enden. Die dritte

Link-Definition, der Channel, schließt die Patchkabel mit ein, mit der die

Endgeräte an die fest installierte Strecke angeschlossen werden. Bei dieser

Messung wird der gesamte Übertragungsweg, über den die Netzkommunikation läuft,

erfasst. Nicht in den Messwerten niederschlagen dürfen sich nach der normgemäßen

Channel-Definition die Anteile der letzten Steckverbinder, mit denen die

Patchkabel an die Messgeräte angeschlossen werden. Ein automatischer Test an

einer Netzverkabelungs-Strecke schließt nach Norm die folgenden Messungen und

Prüfungen ein:

- Verdrahtungsplan (Wiremap): Überprüft werden alle vier Aderpaare und

Schirme auf Durchgang, Schluss und Vertauschung, wobei der Fehler

"Split" besonders tückisch ist:

- Laufzeit, Laufzeitunterschied und Längen (Delay, Delay Skew und Length):

Das Messgerät ermittelt die Signallaufzeiten auf allen Aderpaaren. Aus der

Laufzeit errechnet der Kabelscanner unter Verwendung des NVP-Werts die

Kabellänge. Auf Grund der unterschiedlichen Verdrillung sind die Laufzeiten

auf den vier Aderpaaren leicht unterschiedlich. Damit Übertragungen, die

Daten parallel über mehrere Aderpaare versenden, zuverlässig

funktionieren, muß gewährleistet sein, daß die parallel gesendeten Daten

auch gleichzeitig ankommen.

- Gleichstrom-Schleifenwiderstand (DC Loop Resistance): Den

Gleichstrom-Schleifenwiderstand sollte man nicht mit der Kabelimpedanz

(komplexe Kabeleigenschaft) verwechseln, deren Ermittlung im Rahmen einer

normalen Abnahmemessung einer installierten LAN-Verkabelung von keiner

aktuellen Norm verlangt wird.

- Dämpfung bzw. Einfügedämpfung (Attenuation / Insertion Loss): Es wird

die Dämpfung im Frequenzbereich der zu Grunde gelegten Norm für jedes

Aderpaar erfasst und bewertet.

- Nahnebensprechen (Near End Crosstalk, NEXT): Da dieser Effekt frequenzabhängig

ist, wobbelt der Tester alle Frequenzen durch (daher der Name Cable-Scanner,

Wobbel-Messtechnik), die die Norm für die betreffende Kategorie bzw. Klasse

fordert, für Cat 6/Klasse E also von 1,0 bis 250 MHz. Im NEXT-Test sendet

das Messgerät jeweils auf einem Paar ein Signal und misst, wie viel davon

in die verschiedenen benachbarten Paare eingekoppelt wird. Bei einem

4-Paar-Kabel ergeben sich so sechs Aderpaar-Kombinationen, nämlich 12-36,

12-45, 12-78, 36-45, 36-78 und 45-78, Entsprechend ergeben sich sechs

Frequenzgangkurven. Da das NEXT von beiden Seiten der Leitung gemessen

werden muß, erhält man insgesamt 12 Kurven. Starkes Übersprechen

(niedriger Zahlenwert!) ist eine der häufigsten Ausfallursachen bei

Abnahmemessungen. Gute Kabelscanner zeigen das NEXT im Abstand vom Messpunkt

so, daß man Aufschluß darüber erhält, wie viel NEXT an den

Steckverbindungen oder auf der eigentlichen Kabelstrecke auftritt.

- Attenuation to Crosstalk Ratio, ACR: Dies ist die Differenz von Dämpfung

und NEXT und gibt Auskunft über den Störabstand zwischen dem (gedämpften)

Nutzsignal und dem Störsignal NEXT. Der ACR wird nicht direkt gemessen,

sondern auf Grundlage der gemessenen Dämpfungs- und NEXT-Werte vom Tester

errechnet.

- Rückflussdämpfung (Return Loss, RL): Impedanzvariationen entlang der

Verbindung führen zu Signalreflexionen, die einerseits das zum anderen Ende

gelangende Signal schwächen (Anteile die reflektiert werden dringen nicht

bis zur anderen Seite durch), andererseits aber auch vom anderen Ende

ankommende, entsprechend gedämpfte Signale stören könnten. Speziell die

Steckverbindungen sind, ähnlich wie beim NEXT, für RL kritisch. Allerdings

können auch schlechte oder bei der Installation beschädigte Kabel

RL-Probleme verursachen. Ein häufig unterschätztes Problem sind außerdem

Impedanzsprünge zwischen Installations- und Patchkabel. Auch RL wird von

beiden Seiten gemessen und in dB angegeben. Je größer der Zahlenwert, umso

besser. Ausnahmeregel: Liegt die Dämpfung der gemessenen Strecke unter 3dB,

wird das RL nicht bewertet, sondern nur informativ angegeben. Bei kurzen

Strecken "sieht" der Kabelscanner nämlich nicht nur die Reflexion

vom Anfang der Strecke, sondern teilweise auch vom anderen Ende (auf längeren

Kabeln wird das vom fernen Ende reflektierte Signal auf dem Rückweg zum

Scanner so stark gedämpft, daß es keine nennenswerte Rolle mehr spielt).

Diese dann fast doppelt so starken Reflexionen können bei Messgeräten, die

diese normgemäße Ausnahmeregel nicht berücksichtigen, zu Fehlbewertungen

führen.

- FEXT/ELFEXT (Far End CrossTalk/Equal Level Far End CrossTalk): Hierbei

wird, im Gegensatz zu NEXT, das Übersprechen von einem Aderpaar auf die

anderen am fernen Ende gemessen.

Da für den Signalempfang natürlich der Störabstand entscheidend ist

und das Signal am anderen Ende gedämpft ankommt, bezieht man den gemessenen

FEXT-Wert nicht auf das Sendesignal in seiner Originalstärke, sondern auf

den Empfangspegel. ELFEXT ist also ein errechneter Wert, der aus der

Subtraktion der Dämpfung vom gemessenen FEXT entsteht und in dB angegeben

wird. Anders als NEXT kann FEXT richtungsabhängig sein, darum gibt es für

jedes Ende der gemessenen Verbindung 12 Messwerte (Paarkombinationen),

insgesamt also 24.

- Power Sum NEXT, ACR und ELFEXT (PSNEXT, PSACR, PSELFEXT): Bei

Gigabit-Ethernet-Übertragungen über Klasse D Verkabelungen wird auf allen

vier Aderpaaren gleichzeitig in beide Richtungen gesendet und empfangen. Das

aufjedem einzelnen Paar empfangene Signal kann also von den Signalen gestört

werden, die gleichzeitig auf drei anderen Paaren übertragen werden. Das heißt,

die Störungen, die von den drei anderen Paaren im Kabel verursacht werden,

addieren sich. Genauso werden auch die Power-Sum-Werte pro Paar durch

Addition der auf jedes Paar einwirkenden Störgrößen ermittelt. Es handelt

sich also nicht um Messungen, sondern um eine rechnerische Auswertung der

zuvor mit den Messungen von Dämpfung, NEXT und ELFEXT ermittelten Werte.

Ein genereller Problempunkt bei Messungen von Cat 6/Klasse E-Verkabelungen

ist die elektrische Kompatibilität von Stecker und Buchse. Natürlich paßt

jeder RJ-45-Stecker mechanisch in jede RJ-45 Dose, aber harmonieren Stecker und

Dose auch elektrisch? Die Hersteller müssen spezielle Maßnahmen ergreifen, um

die für Cat 6/Klasse E festgelegten Grenzwerte der Steckverbinder zu

garantieren. Meist sind das kleine Leiterplatten mit Kondensatoren, die durch

geeignete Verschaltung das in der gesteckten Verbindung (RJ-45 Stecker in Dose

eingesteckt) entstandene Übersprechen kompensieren. Der

Kompensationsschaltkreis kann dabei in Stecker oder Dose eingebaut sein. Wichtig

für die Übertragungseigenschaften ist nur das hochfrequenztechnische

Gesamtergebnis von Dose und Stecker.

Die Erfüllung der Cat 6/Klasse E-Leistungsdaten von Steckern und Dosen

verschiedener Hersteller miteinander ist nicht garantiert. Das betrifft leider

auch die Stecker an den Permanent-Link-Adaptern der Kabeltester!

Für den Installateur bringt eine Channel-Messung Vorteile. Bei Messungen

nach Permanent Link werden ja die Permanent-Link-Adapter für jede Strecke

einmal ein- und ausgesteckt. Die Stecker unterliegen also ständigem Verschleiß.

Da sie Teil des Messaufbaus sind, kann man die Stecker an den

Permanent-Link-Adaptern nicht einfach ersetzen, denn damit verändern sich die

elektrischen Eigenschaften des Messaufbaus, was zu Verfälschungen der Messwerte

führt. Der Permanent-Link-Adapter ist also ein Verschleißteil, das

normalerweise nach einigen tausend Messungen ersetzt werden muß.

Im Gegensatz dazu werden Messungen mit dem Channel-Adapter und einem Patchkabel

durchgeführt. Das zum Zertifizieren verwendete Patchkabel kann dabei am

Channel-Adapter eingesteckt bleiben, hier gibt es also kaum Verschleiß am

Adapter. Nur der Stecker am anderen Ende des Patchkabels verschleißt, so daß

nur dieses Kabel ersetzt werden muß.

Netz-Dokumentation

Oft wird der Dokumentation eines LANs wenig Beachtung geschenkt. Aber die

Bedeutung einer kompletten und aktuellen Dokumentation für die schnelle

Wiederherstellung des lokalen Netzes nach einem Unglück kann nicht hoch genug

bewertet werden.Sie ermöglicht zudem den täglichen Überblick und bietet

Hilfen bei der Fehlersuche.

Zusammen mit der Planung wird das Netz dokumentiert. Neben Angaben über die

Topologie sind auch alle Kabelwege, Standorte von Netzkomponenten (Hub, Switches,

Router, usw.), Server und Peripheriegeräten zu dokumentieren. Übersichtsgrafiken

lassen sich recht schnell mit speziellen Tools wie Visio (Microsoft) oder Acrix

(Autodesk) erstellen, für die Grafikbibliotheken mit speziellen Symbolen für

die Netzkomponenten erhältlich sind. Unter UNIX gibt es ein Tool namen 'tkinetd',

das die Rechner im Netz sucht und automatisch eine Grafik erzeugt. Die Standorte

der Komponenten und Dosen trägt man am besten auf der Kopie des Bauplans ein.

Die Praxis zeigt, daß die Dokumentation bei einer Neuistallation grade noch

eben so klappt, nachträgliche Änderungen werden aber meist nicht mehr

dokumentiert. Managebare Komponenten des Netzes (Switches, Router) werden oft

wie Stecker und Kabel angesehen und vor dem Austausch einer Komponente nicht

daran gedacht, die Konfiguration zu speichern oder zu dokumentieren.

Es versteht sich von selbst, daß jedes Kabel eindeutig identifizierbar sein

muß. Es gibt im Handel genügend Systeme zur Kabelidentifizierung, z. B. kleine

Plastikringe mit eingeprägten Nummern, die sich um das Kabel legen und

verschließen lassen oder Kabelbinder mit Beschriftungsfahne. Damit ist eine

Numerierung mit beliebig vielen Stellen möglich. Man kann aber auch Schlässelanhänger

aus Plastik nehmen, das Schildchen beschriften und den Anhänger mittels eines

Kabelbinders am Kabel befestigen. Notfalls kann das Kabel auch mit einem

wasserfesten Filzstift markiert werden. Genauso wie die Kabel müssen auch alle

Ports von Patchfeldern beschriftet werden. Wenn sich Portzuordnungen häufig ändern,

kann man die Ports auch durchnumerieren und in einer Liste die Zuordnung

handschriftlich festhalten. Die Liste kommt in eine Prospekthülle, die im oder

am Netzwerkschrank befestigt wird. Wenn man dann noch einen Stift an einer

Schnur ängt, gibt es auch keine Ausreden mehr für fehlende Einträge.

Die Dokumentation des lokalen Netzes legt am besten in Form eines

Betriebshandbuches an. Das Betriebshandbuch muß in mehreren Exemplaren

vorhanden und dem Systemverwalter, Superusern und dem Benutzerservice sowie

deren nächsten Vorgesetzten zugänglich sein. Das Betriebshandbuch sollte

enthalten:

- Die LAN-Policy

Ein kurzer Abriß der LAN-Politik des Unternehmens kann Informationen über

Benutzergruppen, Paßwortpolitik und Möglichkeiten des externen Zugangs (remote

login) enthalten. Das Kapitel kann außerdem Regelungen für die Ausleihe

von PC-Ausrüstung nach Hause und Maßnahmen gegen PC-Viren, Hacker und das

Kopieren von Software festlegen.

- Sschlüsselpersonen

Der Systemverwalter ist die absolute Schlüsselperson des lokalen Netzes. Außer

diesem sind etwaige Benutzerservice-Mitarbeiter und Superuser wichtige

Personen.

- Arbeitsgänge für Benutzerservice und -support

Dieser Abschnitt beschreibt die Vorgehensweise beim Auftreten von Fehlern,

die Aufgaben des Benutzerservices und Richtlinien für den Einkauf von

Hardware und Software.

- Verwaltung von Hardware und Software

Ein Hauptziel des Betriebshandbuches ist es, sicherzustellen, daß alle

Standardkonfigurationsparameter dokumentiert sind, damit es möglich ist,

Fehler und Unzweckmäßigkeiten zu berichtigen. Dieses Register ist auch für

die Steuerung des Unternehmensbestandes an PCs und Zubehör sowie den

Bestand an in Form von Originaldisketten oder -CDs von Bedeutung.

- Tägliche und wöchentliche Routinen des lokalen Netzes

Das Betriebshandbuch kann Schulungs- und Anleitungsressourcen einsparen,

indem es der Ort ist, wo alle administrativen Aufgaben beschrieben sind. Die

wichtigsten Tätigkeiten sind das routinemäßige Backup und Restore, die

Angaben der Verantwortlichen, Regeln für das Einrichten neuer Benutzer und

die Erweiterung von Berechtigungen Sowie andere regelmäßige Tätigkeiten.

- Beschreibung der physischen Struktur des lokalen Netzes

Die Dokumentation der Konfiguration von Servern und anderer zentraler Ausrüstung

ist obligatorisch. Es ist besonders wichtig, daß Platten- und

Volumenstrukturen des Fileservers sorgfältig dokumentiert werden, da diese

Informationen entscheidend für ein problemloses Restore von Backups nach

einem Systemausfall sind. Außer Fileservern umfaßt die zentrale Ausrüstung

auch eventuell vorhandene Kommunikationsserver, E-Mail-Server, Testmaschinen

und Netzdrucker.Die Kabelführung im lokalen Netz einschließlich der

LAN-Struktur in Hauptzügen und eine etwaige Segmentierung muß ebenfalls gründlich

dokumentiert sein.

- Beschreibung der logischen Struktur des lokalen Netzes

Die Dokumentation der logischen Struktur des lokalen Netzes umfaßt die

Zusammensetzung der Benutzergruppen, die Platten-, Verzeichnis- und

Dateistruktur im Netz.

- Software des lokalen Netzes

Für Programme auf dem Server kann es eine Hilfe sein, genau dokumentiert zu

haben, was konfiguriert werden muß, wenn ein neuer Benutzer Zugang dazu

haben soll. In vielen Fällen müssen außerdem Drucker, die Lage von

Dateien und anderes konfiguriert werden. Es kann Zeit gespart werden, wenn

diese Dinge in Form von Checklisten beschrieben sind. Gleichzeitig erhalten

die verschiedenen Benutzer ein einheitliches Setup.

Scheinbar unwichtig ist die Dokumentation von aufgetretenen Fehlern und die

Maßnahmen, die zur Fehlerbehebung getroffen wurden. Gerade diese Informationen

sich jedoch oft äußerst wertvoll. Einerseits kann man später beim Auftreten

desselben Fehlers zu einem späteren Zeitpunkt die zu treffenden Maßnahmen

nachlesen. Zum anderen kann durch Protokollierung der Fehler das sporadische

Auftreten des gleichen Fehlers präventiv gearbeitet werden. Zeigt z. B. ein

Fileserver alle paar Wochen defekte Sektoren, dann geht so etwas als

Einzelereignis oft im Tagesgeschäft unter. Bei regelmäßiger Dokumentation

kann gegebenenfalls rechtzeitig die Festplatte ausgetauscht werden.

mit freundlicher Unterstützung von Herrn Prof. Jürgen Plate